Tarjetas de crédito en la red

|

|

Cada vez que tecleamos nuestros códigos de identificación para comprar algo en Internet, esos códigos viajan por la Red y pueden ser interceptados por usuarios astutos. Para ello, existen varias maneras de capturar electrónicamente los datos:

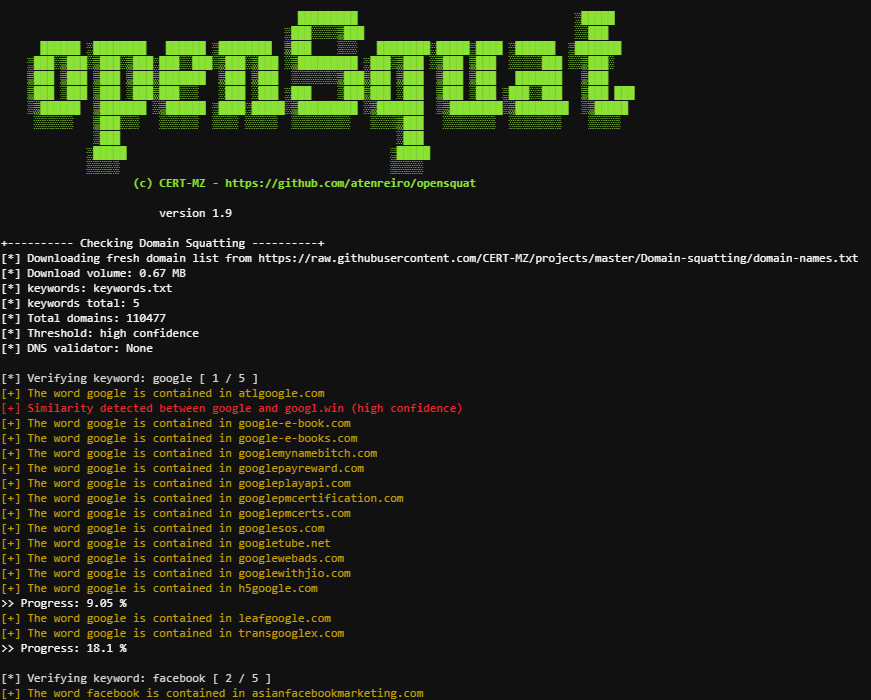

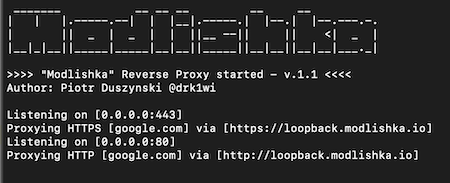

Man-in-the-middle (hombre en el medio). Mediante esta técnica, el cracker intercepta la comunicación entre el usuario y el sitio web real, actuando a modo de proxy. De esta manera, es capaz de escuchar toda la comunicación entre ambos. Debe ser capaz de redirigir al cliente hacia su proxy en vez de hacia el servidor real. Existen diversas técnicas para conseguirlo, como por ejemplo los proxies transparentes, el DNS Cache Poisoning o envenenamiento de Caché DNS (Servidor de Nombres de Dominio) y la ofuscación del URL.

Aprovechamiento de vulnerabilidades de tipo Cross-Site Scripting en un sitio web, que permiten simular una página web segura de una entidad bancaria, sin que el usuario pueda detectar anomalías en la dirección ni en el certificado de seguridad que aparece en el navegador.

Aprovechamiento de vulnerabilidades del navegador en el cliente, que permiten mediante el uso de exploits falsear la dirección que aparece en el navegador. De esta manera, se podría redirigir el navegador a un sitio falso, mientras que en la barra de direcciones del navegador se mostraría la URL del sitio de confianza. Mediante esta técnica, también es posible falsear las ventanas pop-up abiertas desde una página web auténtica.

Algunos ataques de este tipo también hacen uso de exploits en sitios web engañosos que, aprovechando alguna vulnerabilidad, permiten descargar troyanos de tipo keylogger que robarán información confidencial del usuario.

Otra técnica más sofisticada es la denominada Pharming. Se trata de una táctica fraudulenta que consiste en cambiar los contenidos del DNS ya sea a través de la configuración del protocolo TCP/IP o del archivo lmhost (que actúa como una caché local de nombres de servidores), para redirigir los navegadores a páginas falsas en lugar de las auténticas cuando el usuario accede a las mismas a través de su navegador.

Además, en caso de que el usuario afectado por el pharming navegue a través de un proxy para garantizar su anonimato, la resolución de nombres del DNS del proxy puede verse afectada de forma que todos los usuarios que lo utilicen sean conducidos al servidor falso en lugar del legítimo.

Estos sistemas de robo de datos necesitan de una capacidad técnica de programación y de conocimientos que no están al alcance de todo el mundo. La mayoría de las estafas se produce mediante la técnica llamada “phishing” Esta técnica consiste en el envío de correos electrónicos que, simulando proceder de fuentes fiables (por ejemplo, entidades bancarias), intentan obtener datos confidenciales del usuario. Para ello, suelen incluir un enlace que, al ser pulsado, lleva a páginas Web falsas. De esta manera, el usuario, creyendo estar en un sitio de toda confianza, introduce la información solicitada que, en realidad, va a parar a manos del estafador. No sea tampoco alarmista es verdad que el comercio electrónico no es 100% seguro, porque no existe un sistema 100% seguro, pero con precauciones puede llegar a ser lo bastante fiable para que no nos roben.

Que se puede hacer ante esto, sobre todo ser muy desconfiado, su banco nunca se pondrá en contacto con usted vía e-mail para solicitar sus datos. También es muy importante leer las advertencias de nuestro navegador sobre los certificados de las páginas Web. Nunca se conecte a su entidad bancaria o compre por Internet desde un cyber, la red de una universidad, el trabajo o redes publicas que no saben quien las controla o quien esta escuchando el trafico, conéctense siempre desde casa.

Más sobre alojamiento web gratis : alojamiento web gratis