Proxy inverso que resalta las debilidades del esquema de autenticación de dos factores (2FA).

Modlishka es un proxy inverso HTTP potente y flexible. Implementa un enfoque completamente nuevo e interesante para manejar el flujo de tráfico HTTP basado en navegador, que permite proxy de forma transparente el tráfico de destino multidominio, tanto TLS como no TLS, en un solo dominio, sin el requisito de instalar ningún certificado adicional en el cliente. En resumen, simplemente tiene un gran potencial, que se puede utilizar en muchos escenarios…

Desde la perspectiva de la seguridad, Modlishka se puede utilizar actualmente para:

- Respalde las pruebas de penetración de phishing ético con un componente de proxy inverso transparente y automatizado que tiene un soporte universal de «derivación» 2FA.

- Envenenar automáticamente la caché de los navegadores HTTP 301 y secuestrar permanentemente las URL que no son TLS.

- Diagnosticar y secuestrar el tráfico HTTP de aplicaciones basadas en navegador desde la perspectiva del ataque «Client Domain Hooking».

- Envuelva los sitios web heredados con la capa TLS, confunda los robots rastreadores y los escáneres automatizados, etc.

Modlishka fue escrito como un intento de superar las limitaciones estándar del proxy inverso. Los resultados obtenidos parecieron ser muy interesantes y la herramienta se lanzó inicialmente y luego se actualizó con el objetivo de:

- Resaltar las debilidades del esquema de autenticación de dos factores ( 2FA ) que se utiliza actualmente , de modo que la industria pueda crear e implementar soluciones de seguridad adecuadas.

- Apoyar otros proyectos que podrían beneficiarse de un proxy inverso universal y transparente.

- Sensibilizar a la comunidad sobre las técnicas y estrategias modernas de phishing y apoye a los probadores de penetración en su trabajo diario.

Modlishka se escribió principalmente para tareas relacionadas con la seguridad. Sin embargo, puede ser útil en otros escenarios de uso no relacionados con la seguridad.

Algunas de las características más importantes de ‘Modlishka’:

General:

- Proxy inverso HTTP y HTTPS de un dominio o dominios arbitrarios.

- Control total del flujo de tráfico TLS de origen «cruzado» desde los navegadores de sus usuarios (sin el requisito de instalar ningún certificado adicional en el cliente).

- Configuración fácil y rápida a través de opciones de línea de comandos y archivos de configuración JSON.

- Inyección de carga útil de JavaScript basada en patrones.

- Envolver sitios web con una «seguridad» adicional: envoltura TLS, autenticación, encabezados de seguridad relevantes, etc.

- Separación de sitios web de todos los encabezados de cifrado y seguridad (al estilo MITM de los 90).

- Puede usarse fácilmente para manejar una cantidad arbitraria de tráfico, por ejemplo, a través de un equilibrador de carga DNS.

- Puede adaptarse a usos personalizados a través de complementos modulares.

- Complemento de generación de certificado TLS de prueba automática para el dominio proxy (requiere un certificado CA autofirmado).

- Escrito en Go, por lo que funciona básicamente en todas las plataformas y arquitecturas: compatible con Windows, OSX, Linux, BSD …

Relacionados con la seguridad:

- Soporte para la mayoría de esquemas de autenticación 2FA (listos para usar).

- Implementación práctica del ataque » Client Domain Hooking «. Compatible con un complemento de diagnóstico.

- Recolección de credenciales de usuario (con contexto basado en identificadores pasados de parámetros de URL).

- Complemento de panel web con un resumen de las credenciales recopiladas automáticamente y un módulo de suplantación de la sesión de usuario con un solo clic (prueba de concepto / beta).

- Sin plantillas de sitios web (solo apunte Modlishka al dominio de destino; en la mayoría de los casos, se manejará automáticamente sin ninguna configuración manual adicional).

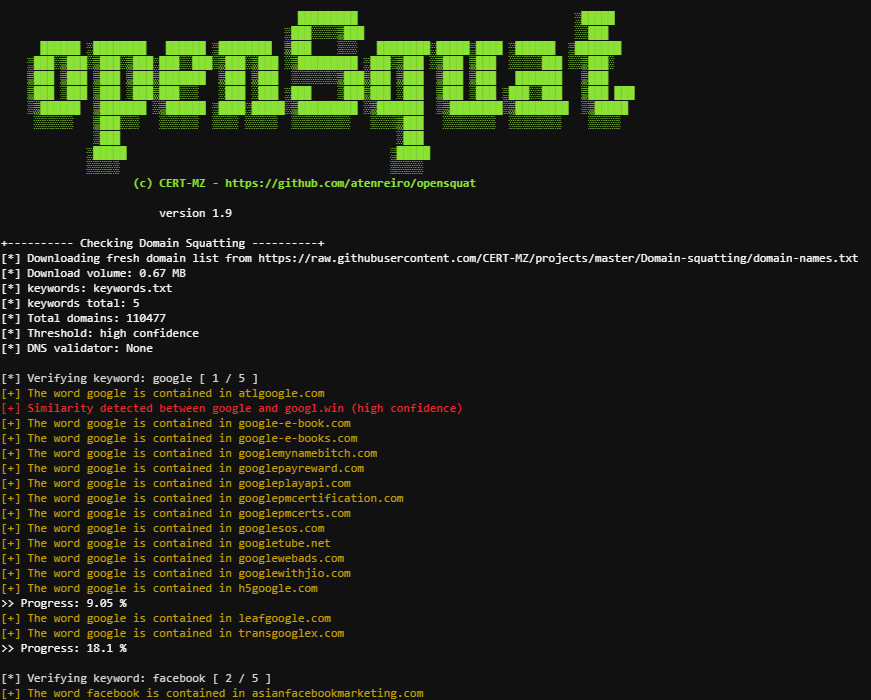

Modlishka en acción contra un ejemplo de esquema de autenticación de dos factores (prueba de concepto de derivación basada en SMS):

Actualmente, la única forma de abordar este problema en la autentificación de dos factores, desde una perspectiva técnica, es confiar completamente en los tokens de hardware 2FA, que se basan en el protocolo U2F . Puede comprarlos fácilmente en línea. Sin embargo, recuerde que el conocimiento correcto del usuario es igualmente importante.

Resumiendo, debes:

- utilizar tokens de hardware U2F como segundo factor de autenticación.

- usar administradores de contraseñas, que asegurarán que el nombre de dominio en su navegador sea correcto antes de pegar la contraseña.

- aumentar constantemente la conciencia del usuario sobre las técnicas actuales de ingeniería social.

Más información y descarga de Modlishka