Una herramienta de seguridad ofensiva de alto rendimiento para reconocimiento y detección de vulnerabilidades.

|

|

Raccoon es una herramienta diseñada para el reconocimiento y la recopilación de información que pone énfasis en la simplicidad, ideal para OSINT. Hará todo lo posible desde obtener registros DNS, recuperar información de WHOIS, obtener datos TLS, detectar la presencia de WAF y hasta la destrucción de direccionamiento de directorios y subdominios. Cada escaneo da salida a un archivo correspondiente.

Como la mayoría de los escaneos de Raccoon son independientes y no se basan en los resultados de otros, utiliza el asyncio de Python para ejecutar la mayoría de los escaneos de forma asíncrona. Raccoon soporta Tor/proxy para enrutamiento anónimo. Utiliza las listas de palabras predeterminadas (para la detección de URL y el descubrimiento de subdominios) desde el asombroso repositorio de SecLists, pero se pueden pasar diferentes listas como argumentos.

Como la mayoría de los escaneos de Raccoon son independientes y no se basan en los resultados de otros, utiliza el asyncio de Python para ejecutar la mayoría de los escaneos de forma asíncrona. Raccoon soporta Tor/proxy para enrutamiento anónimo. Utiliza las listas de palabras predeterminadas (para la detección de URL y el descubrimiento de subdominios) desde el asombroso repositorio de SecLists, pero se pueden pasar diferentes listas como argumentos.

Caracteristicas:

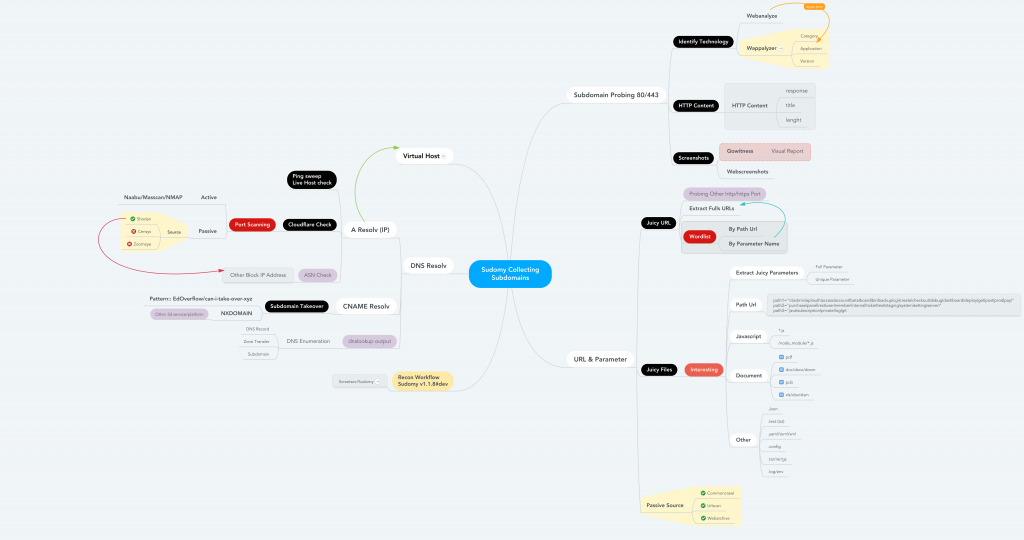

- Detalles del DNS.

- Mapeo visual de DNS usando el basurero de DNS.

- Información de WHOIS.

- Datos TLS: cifrados, versiones TLS, detalles de certificados y SAN.

- Escaneo de puertos.

- Exploración de servicios y scripts.

- Detección de URL y dir / archivo de detección.

- Enumeración de subdominios: utiliza el dorking de Google, las consultas del contenedor de DNS, el descubrimiento de SAN y la fuerza bruta.

- Recuperación de datos de aplicaciones web: Detección de CMS, información del servidor web, información X-Powered-By, inspección de “robots.txt”, extracción de sitemap, inspección de cookies, extrae todas las URL fuzzables, descubre formularios HTML, recupera todas las direcciones de correo electrónico y analiza el destino de los depósitos de S3 vulnerables y los enumera para los archivos confidenciales.

- Detecta WAFs conocidos.

- Soporta enrutamiento anónimo a través de Tor/Proxies.

- Utiliza asyncio para mejorar el rendimiento.

- Guarda la salida en archivos: separa los destinos por carpetas y los módulos por archivos.

El uso ofensivo de esta herramienta es el Footprinting una de las aplicaciones ofensivas de OSINT. Esta técnica es útil en las fases de reconocimiento de un test de penetración, ya que puede aprovechar la información que proporciona el footprinting cuando se realiza otras tareas de reconocimiento, como el escaneo y la enumeración. Por ejemplo, como se describe en la sección de inicio de este artículo, se puede someter los rangos de direcciones IP que se encuentren a través de footprinting a escaneos de puertos para encontrar hosts online en las redes de destino. Los resultados de footprinting son bastante útiles en otras tareas de test de penetración no relacionadas con el reconocimiento, como cuando se realizan escaneos de vulnerabilidad y se realizan tareas de explotación. Esencialmente permiten tener un mapa de los activos de una organización objetivo, por lo tanto, se tiene una muy buena idea de dónde empezar a buscar vulnerabilidades.

Más información y descarga de Raccoon:

https://github.com/evyatarmeged/Raccoon