Herramienta para: reconocimiento, mapeo y recolección de OSINT de redes públicas.

|

|

Open Source Intelligence (OSINT), o más precisamente, el uso de fuentes de inteligencia de código abierto para perfilar la exposición en Internet de las organizaciones es decir, footprinting, es una área un muy interesante dentro de la seguridad de la información, particularmente porque es más o menos abierta, lo que supone un problema en este momento.

Hay muchas cosas interesantes que se pueden hacer con datos que se pueden encontrar al aire libre. Por ejemplo, si se puede obtener una lista de bloques de IP que pertenecen a una organización para la que se está haciendo un test de penetración, se puede hacer un barrido y comprobar si hay hosts online. Otro ejemplo es que si puede obtener una lista de direcciones de correo electrónico que pertenecen a una organización, puede repetir y verificar cada dirección de correo electrónico con un servicio como “HaveIBeenPwned” para encontrar varias cuentas que pertenecen al personal de la organización objetivo, que podría haber sido comprometido antes.

Una cosa a tener en cuenta acerca de la inteligencia de código abierto es que no es solo una práctica para el descubrimiento de activos y tampoco es una práctica que se restringe por completo a la seguridad de la información. Personalmente lo describiría como una práctica de recopilar información pública de varias fuentes, en la que se analiza la información recopilada para crear un modelo que pueda usarse para tomar decisiones. Las empresas y los inversores también hacen uso de la inteligencia de código abierto para realizar análisis competitivos y de mercado, entre otras cosas.

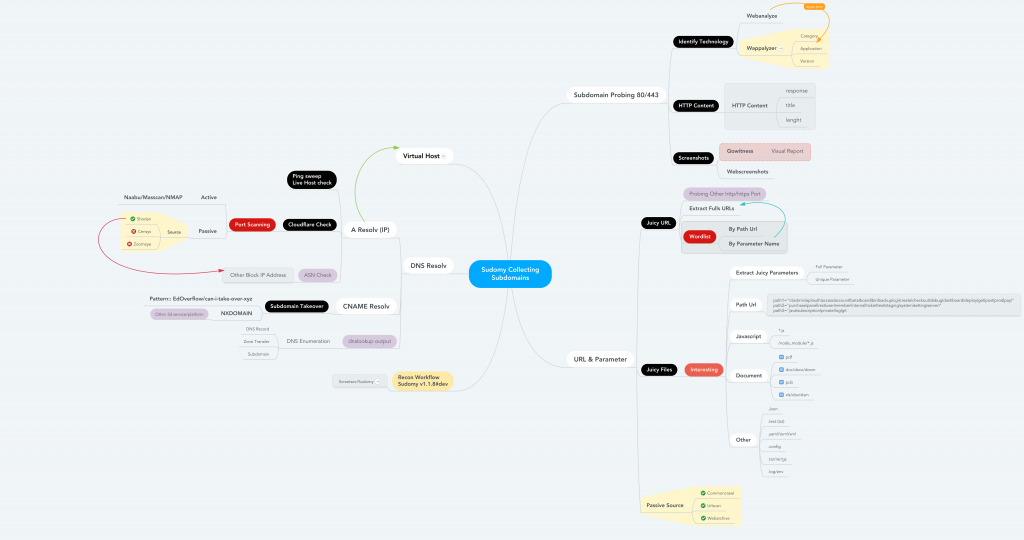

XRay es una herramienta para la recopilación de redes OSINT, cuyo objetivo es hacer que algunas de las tareas iniciales de recopilación de información y mapeo de redes sean automáticas.

Fuentes usadas:

- Server HTTP , X-Powered-By y encabezados de Location .

- HTTP y HTTPS robots.txt no permitido en entradas.

- Cadena de certificados HTTPS (con acaparamiento de subdominio recursivo de los nombres CN y Alt).

- Etiqueta de title HTML .

- DNS archivos «version.bind» y «hostname.bind».

- Banners de MySQL , SMTP , FTP , SSH , POP e IRC .

El parámetro clave de la API «shodan.io» ( -shodan-key KEY ) es opcional; sin embargo, si no se especifica, no se realizará la «-shodan-key KEY» huellas dactilares del servicio y se mostrará mucha menos información (básicamente, solo será una enumeración de subdominios DNS). Si se pasa un parámetro clave de la API ViewDNS ( -viewdns-key KEY ), también se recuperarán los datos históricos del dominio.

El software se basa en su sistema de resolución de DNS principal para enumerar subdominios; además, es posible que se establezcan varias conexiones directamente desde el host a las computadoras de la red que está escaneando para capturar desde puertos abiertos. Técnicamente, simplemente se está conectando a direcciones públicas con puertos abiertos (y no hay un escaneo de puertos involucrado , ya que dicha información se captura indirectamente mediante la API de Shodan), pero, tal vez, a alguien no le guste tal comportamiento.

Más información y descarga de Xray:

https://github.com/evilsocket/xray

Muy interesante herramienta, no la conocía, ¿su funcionamiento es parecido al de un crawler? Obviamente con opciones añadidas.

Saludos.