Herramienta de descubrimiento de subdominios, que descubre subdominios válidos para sitios web.

|

|

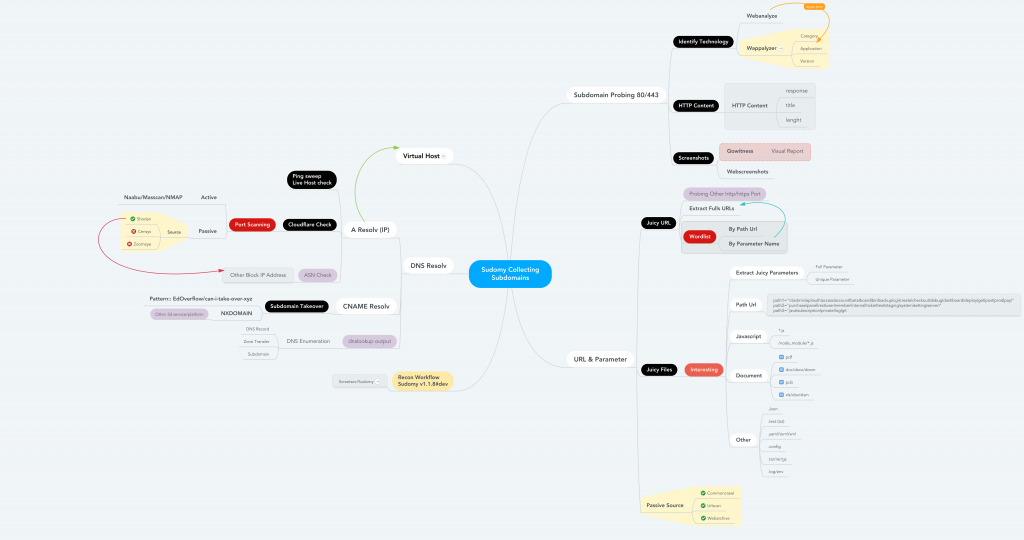

SubFinder es una herramienta de descubrimiento de subdominios, que descubre subdominios válidos para sitios web mediante el uso de fuentes pasivas en línea. Diseñado como un marco pasivo para que sea útil para las recompensas de errores y seguro para las pruebas de penetración. Tiene una arquitectura modular simple y se ha situado como un sucesor al proyecto sublist3r. SubFinder utiliza fuentes pasivas, motores de búsqueda, Pastebins, archivos de Internet, etc. para encontrar subdominios y luego utiliza un módulo de permutación inspirado por los altdns para generar permutaciones y resolverlas rápidamente usando un potente motor de fuerza bruta. También puede realizar fuerza bruta simple si es necesario. La herramienta es altamente personalizable, y el código está construido con un enfoque modular en mente, lo que facilita la adición de funcionalidades y la eliminación de errores.

SubFinder esta diseñado para cumplir con todas las licencias de fuentes pasivas y restricciones de uso, mantenido un modelo pasivo consistente para que sea útil tanto para los evaluadores de penetración como para los cazarrecompensas de bugs.

SubFinder esta diseñado para cumplir con todas las licencias de fuentes pasivas y restricciones de uso, mantenido un modelo pasivo consistente para que sea útil tanto para los evaluadores de penetración como para los cazarrecompensas de bugs.

Características principales de SubFinder:

- Base de código simple y modular que facilita la contribución.

- Módulo de fuerza bruta rápido y potente.

- Potente motor de generación de permutaciones. (En desarrollo).

- Muchas fuentes de datos pasivos (31 en la actualidad).

- Múltiples formatos de salida.

- Proyecto Embebible.

- Soporte Raspberry Pi.

El uso ofensivo de esta herramienta es el Footprinting una de las aplicaciones ofensivas de OSINT. Esta técnica es útil en las fases de reconocimiento de un test de penetración, ya que puede aprovechar la información que proporciona el footprinting cuando se realiza otras tareas de reconocimiento, como el escaneo y la enumeración. Por ejemplo, como se describe en la sección de inicio de este artículo, se puede someter los rangos de direcciones IP que se encuentren a través de footprinting a escaneos de puertos para encontrar hosts online en las redes de destino. Los resultados de footprinting son bastante útiles en otras tareas de test de penetración no relacionadas con el reconocimiento, como cuando se realizan escaneos de vulnerabilidad y se realizan tareas de explotación. Esencialmente permiten tener un mapa de los activos de una organización objetivo, por lo tanto, se tiene una muy buena idea de dónde empezar a buscar vulnerabilidades.

Más información y descarga de Subfinder:

https://github.com/subfinder/subfinder