Herramienta de auditoría y ataque, basada en SIP

|

|

Mr.SIP es una herramienta simple de auditoría y ataque basada en SIP, que se emplea desde consola. Originalmente fue desarrollado para ser utilizado en el trabajo académico para ayudar a desarrollar nuevos ataques DDoS basados en SIP y luego como una idea para convertirlo en una herramienta de prueba de penetración basada en SIP completamente funcional. Mr.SIP también se puede utilizar como simulador de cliente SIP y generador de tráfico SIP.

El artículo de la revista académica inicial que se utiliza Mr.SIP se titula «Nuevos ataques DDoS basados en SIP y estrategias efectivas de defensa» publicado en Computers & Security 63 (2016) 29-44 por Elsevier, Science Direct.

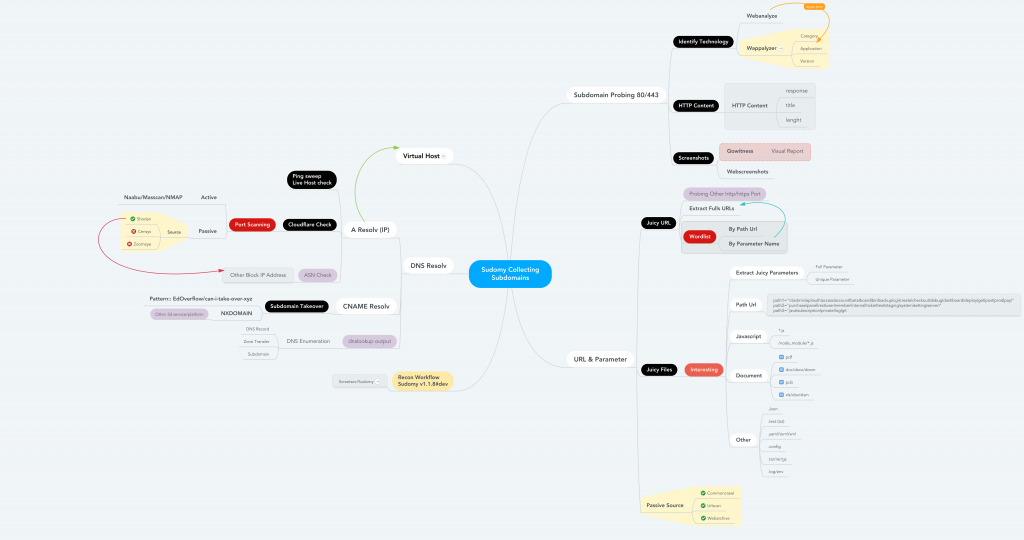

Mr.SIP comprende 4 submódulos llamados SIP-NES (escáner de red), SIP-ENUM (enumerador), SIP-DAS (simulador de ataque DoS) y SIP-SNIFF (modulo MITM):

- SIP-NES es un escáner de red. Necesita el rango de IP o la información de subred de IP como entrada. Envía el mensaje OPCIONES SIP a cada dirección IP en la subred/rango y, de acuerdo con las respuestas, proporciona la salida de los posibles clientes y servidores SIP en esa subred.

- SIP-ENUM es un enumerador. Necesita la salida de SIP-NES y también nombres de usuario SIP predefinidos. Genera mensajes SIP REGISTER y los envía a todos los componentes SIP e intenta encontrar los usuarios SIP válidos en la red de destino. Puede escribir la salida en un archivo.

- SIP-DAS es un simulador de ataque DoS/DDoS. Se compone de cuatro componentes: potente generador de direcciones IP falsificadas, generador de mensajes SIP, remitente de mensajes y analizador de respuestas. Necesita las salidas de SIP-NES y SIP-ENUM junto con algunos archivos predefinidos.

- SIP-SNIFF es responsable del ataque MITM y de la captura de paquetes VoIP. Utiliza el procosol ARP, DHCP, ICMP para reenviar el tráfico SIP sobre UDV / TCP.

Los desarrolladores pretenden añadir muy pronto 4 nuevos módulos, a saber, SIP-ASP (reproductor de escenarios de ataque), SIP-EVA (espionaje), SIP-SIM (manipulador de señalización) y SIP-CRACK (cracker). Al proporcionar una estructura modular a los desarrolladores, los autores continuarán agregando más módulos y la comunidad de desarrolladores de código abierto podrá contribuir.

Funcionamiento:

El generador de falsificación de IP tiene 3 opciones diferentes para la generación de direcciones IP falsificadas, es decir, manual, aleatorio y seleccionando la dirección IP falsificada de la subred. Las direcciones IP pueden especificarse manualmente o generarse aleatoriamente. Además, para evitar el filtrado URPF, que se utiliza para bloquear las direcciones IP que no pertenecen a la subred de pasar a Internet, diseñamos un módulo de generación de direcciones IP falsificadas. El módulo de generación de IP falsificada calculó la subred utilizada y las direcciones IP falsificadas generadas aleatoriamente que parecían provenir de la subred.

SIP-DAS básicamente genera un mensaje SIP INVITE legítimo y lo envía al componente SIP de destino a través de TCP o UDP. En el estado actual, no admite instrumentación que lo ayude a comprender el impacto del ataque utilizando Mr.SIP, pero lo respaldaremos muy pronto. En el estado actual, podemos ver el impacto del ataque al verificar el uso de la CPU y la memoria del servidor SIP de la víctima.

SIP es un protocolo basado en texto como HTTP pero más complejo que HTTP. Por ejemplo, cuando hablamos del mensaje SIP INVITE, hay algunos encabezados y parámetros específicos que deben ser específicos del proveedor y únicos para cada llamada. SIP Message Generator le permite omitir los perímetros de seguridad pero generando todos estos encabezados y parámetros como debería ser, por lo que es básico que los motores de detección de anomalías detecten que estos mensajes se generen automáticamente. Puede generar métodos SIP como mensaje de INVITACIÓN, mensaje de REGISTRO, etc.

Puede especificar el recuento de mensajes, el puerto de destino, puede usar una lista de usuarios predefinida, una lista de usuarios, una lista de agentes de usuario, etc.

Para evitar los sistemas automáticos de detección de generación de mensajes (detección de anomalías), se generan mensajes aleatorios «INVITE» que no contienen patrones dentro de los mensajes. Cada mensaje «INVITAR» generado es gramaticalmente compatible con RFC SIP y aceptable para todos los componentes SIP.

El mecanismo de producción del mensaje «INVITAR» especifica los usuarios objetivo en el encabezado «Para» del mensaje. Este ataque puede ejecutarse contra un solo usuario o contra usuarios SIP legítimos en el servidor SIP de destino como un paso intermedio antes del ataque DoS. Los usuarios SIP legítimos se enumeran y escriben en un archivo. A continuación, se colocan aleatoriamente en el encabezado «Para» de los mensajes «INVITAR» generados. Los encabezados «Vía», «Agente de usuario», «De» y «Contacto» dentro de un mensaje «INVITAR» se generaron sintácticamente utilizando información seleccionada al azar del agente de usuario válido y las listas de direcciones IP. El parámetro de etiqueta en el encabezado «De», los parámetros de rama y puerto de origen en el encabezado «Vía», y los valores en el encabezado «ID de llamada» se generan sintáctica y aleatoriamente.

Más información y descarga Mr.SIP: