Plataforma Honeypot todo en uno.

|

|

Los Honeypots como su traducción al castellano indica son “tarros de miel para atraer abejas”, pero en el terreno de la seguridad informática, son servidores (tarros de miel) que emulan tener muchas vulnerabilidades para atraer ataques informáticos (abejas) y registrarlos para su posterior estudio.

Los Honeypots se usan sobre todo para estudiar ataques en una red. Los tarros de miel son también muy usados para la detección temprana de ataques. Pero hay que tener bien claro que un Honeypot no se puede usar como elemento de protección contra ataques.

Los tarros de miel se deben usar con mucha precaución en redes empresariales debido a que sus características (atraer atacantes) pueden poner en peligro la red, cuando el Honeypot es tomado por el atacante, puede ser usado para comprometer la seguridad de otros elementos de la red o para atacar otros sistemas fuera de la red, como por ejemplo: envió masivo de spam, ataques de denegación de servicio…

T-Pot se basa en una distribución Debian (Estable), con demonios honeypot, así como otros componentes de soporte, incluidos en contenedores con Docker. Esto nos permite ejecutar múltiples demonios honeypot en la misma interfaz de red, manteniendo un pequeño espacio y restringiendo cada honeypot dentro de su propio entorno.

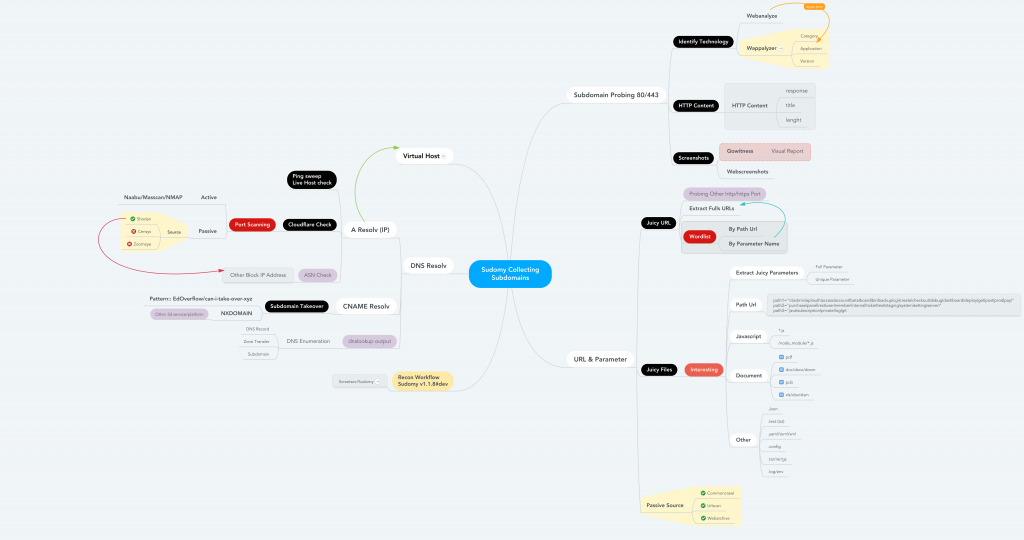

T-Pot combina los honeypots dockerizados: adbhoney, ciscoasa, citrixhoneypot, conpot, cowrie, dionaea, elasticpot, glutton, heralding, honeypy, honeytrap, mailoney, medpot, rdpy, snare y tanner.

Incluyendo las siguientes herramientas:

- Cockpit para una webui liviana para docker, sistema operativo, monitoreo de rendimiento en tiempo real y terminal web.

- Cyberchef, una aplicación web para encriptación, codificación, compresión y análisis de datos.

- ELK stack para visualizar todos los eventos capturados por T-Pot.

- Elasticsearch Head un front-end web para navegar e interactuar con un clúster de Elastic Search.

- Fatt un script basado en pyshark para extraer metadatos de red y huellas digitales de archivos pcap y tráfico de red en vivo.

- Spiderfoot, una herramienta de automatización de OSINT (Open Source Intelligence).

- Suricata, motor de monitoreo de seguridad de red.

Si bien los datos dentro de los contenedores Docker son volátiles, en T-Pot tienen una persistencia predeterminada de 30 días de todos los datos relevantes de honeypot y herramientas en la carpeta «/data" y sus subcarpetas . La configuración de persistencia se puede ajustar en «/opt/tpot/etc/logrotate/logrotate.conf» . Una vez que un contenedor acoplable se bloquea, todos los demás datos producidos dentro de su entorno se borran y se inicia una nueva instancia desde la imagen correspondiente del acoplador.

Básicamente, lo que sucede cuando el sistema se inicia es lo siguiente:

- Se inicia el sistema host.

- Se inician todos los servicios necesarios (es decir, cabina, atracador, etc.)

- Se inician todos los contenedores docker a través de docker-compose (honeypots, nms, elk, etc.)

El proyecto T-Pot, proporciona todas las herramientas y la documentación necesaria para construir su propio sistema honeypot. El código fuente y los archivos de configuración están completamente almacenados en el repositorio de T-Pot GitHub. Las imágenes de la ventana acoplable están preconfiguradas para el entorno T-Pot. Si desea ejecutar las imágenes de la ventana acoplable por separado, asegúrese de estudiar la configuración de «/opt/tpot/etc/tpot.yml» acoplable (/opt/tpot/etc/tpot.yml ) y el script systemd de T-Pot (/etc/systemd/system/tpot.service ) , ya que proporcionan un buen punto de partida para implementar cambios.

Asegúrese de que su sistema sea accesible a través de una red en la que sospeche que haya intrusos (es decir, Internet). De lo contrario, probablemente no capturará ningún ataque, aparte de los usuarios de su red interna. Le recomendamos que lo coloque en una zona sin filtrar, donde todo el tráfico TCP y UDP se reenvía a la interfaz de red de T-Pot. Sin embargo, para evitar las huellas digitales, puede colocar T-Pot detrás de un firewall y reenviar todo el tráfico TCP/UDP en el rango de puertos de 1-64000 a T-Pot mientras permite el acceso a puertos> 64000 solo desde IP confiables.

Se encuentra disponible una lista de todos los puertos relevantes como parte del concepto técnico. Básicamente, puede reenviar tantos puertos TCP como desee, ya que honeytrap enlaza dinámicamente cualquier puerto TCP que no esté cubierto por los otros demonios honeypot. En caso de que necesite acceso externo a la interfaz de usuario de administración, reenvíe el puerto TCP 64294 a T-Pot. Si necesita acceso SSH externo, reenvíe el puerto TCP 64295 a T-Pot. En caso de que necesite acceso externo a la interfaz de usuario web, reenvíe el puerto TCP 64297.

T-Pot requiere conexiones salientes de git, http, https para actualizaciones (Debian, Docker, GitHub, PyPi) y envío de ataques (ewsposter, hpfeeds). Los puertos y la disponibilidad pueden variar según su ubicación geográfica. Además, durante la primera instalación, se requiere ICMP saliente adicionalmente para encontrar el espejo más cercano y más rápido para usted.

Video de instalación (en ingles):

Más información y descarga de T-Pot: