Mantener la privacidad en la red, con técnicas OSINT.

Diría que una posible aplicación defensiva de OSINT es la predicción de amenazas. Es posible hacer esto monitorizando en varias plataformas en línea y verificando posibles vulnerabilidades para pronosticar amenazas potenciales contra su organización. Por ejemplo, puede controlar pérdidas de contraseña que podrían poner en riesgo una organización. Probablemente se necesite hacer algunos procesos bastante avanzadas que involucren el aprendizaje automático y el procesamiento del lenguaje natural. Si se planea automatizar esta práctica, porque inevitablemente se tendrá que ordenar mucha información no estructurada cuando se trata de conversaciones entre humanos. Si se va a construir un sistema automático de predicción de amenazas, probablemente se recopilara información sobre lo que constituye una amenaza primero y luego determinar qué tipo de métricas se pueden extraer de eso para tener algo que alimente un algoritmo de aprendizaje automático más adelante.

Tal vez se pueda reunir un montón de publicaciones de Facebook y Twitter que amenazan una organización y luego crear una bolsa de palabras o un modelo que luego se pueda utilizar para entrenar a un clasificador Naive-Bayes para detectar otras publicaciones que amenazan una organización. Esto es similar a cómo funcionan los filtros de spam por cierto. Una vez que integre las métricas en un algoritmo de aprendizaje automático, se generará un clasificador que, a su vez, permitirá determinar automáticamente las amenazas en el futuro. Por supuesto, este clasificador no será completamente preciso y deberá corregirse con datos adicionales a medida que el sistema se vuelva más maduro.

Alternativamente, puede optar por un tipo de sistema de

puntuación enfático . En este enfoque, intenta determinar una amenaza en

un mensaje en función de las palabras que contiene. Digamos que eres un

fabricante de cereales y hay alguna charla en línea sobre ti que

contiene las palabras «explotar» o «vulnerabilidad» o «fuga» u otras

palabras técnicas que no se combinan bien con los productos relacionados

con el desayuno. Si ve algo así, eso podría indicar algún tipo de

amenaza cibernética contra su organización.

Aquí dejo unas cuantas herramientas muy útiles para técnicas OSINT:

Aquatone.

Es una herramienta para la inspección visual de sitios web, que posean una gran cantidad de hosts y es conveniente para obtener rápidamente una visión general de la superficie de ataque basada en HTTP. Aquatone está diseñado para ser fácil de usar posible y para integrarse con un conjunto de herramientas existente. Aquatone se inicia canalizando la salida de un comando en la herramienta. Realmente no le importa cómo se vean los datos canalizados, ya que las URL, los dominios y las direcciones IP se extraerán con la coincidencia de patrones de expresión regular. Esto significa que puede proporcionarle la salida de cualquier herramienta que use para el descubrimiento de host.

Las

direcciones IP, los nombres de host y los nombres de dominio en los

datos se analizarán en busca de puertos que normalmente se usan para

servicios web y se transforman en URL con el esquema correcto. Si los

datos contienen URL, se supone que están vivos y no se someten a

escaneo de puertos.

Cuando

Aquatone termina de procesar los hosts de destino, ha creado un

montón de archivos y carpetas en el directorio actual:

- aquatone_report.html: un informe HTML para abrir en un navegador que muestra todas las capturas de pantalla recopiladas y encabezados de respuesta agrupados por similitud.

- aquatone_urls.txt: un archivo que contiene todas las URL receptivas. Útil para alimentar otras herramientas.

- aquatone_session.json: un archivo que contiene estadísticas y datos de página. Útil para la automatización.

- headers/: una carpeta con archivos que contienen encabezados de respuesta sin procesar de destinos procesados

- html/: una carpeta con archivos que contienen los cuerpos de respuesta sin procesar de los objetivos procesados. Si está procesando una gran cantidad de hosts y no necesita esto para un análisis posterior, puede deshabilitarlo con el “-save-body=false” para ahorrar espacio en el disco.

- screenshots/: una carpeta con capturas de pantalla PNG de los objetivos procesados.

Cambiar

el destino de salida.

Si

no desea que Aquatone cree archivos en el directorio de trabajo

actual, puede especificar una ubicación diferente con el indicador

“-out”:

$

cat hosts.txt | aquatone -out ~/aquatone/example.com”

También

es posible establecer un destino de salida predeterminado permanente

definiendo una variable de entorno:

export

AQUATONE_OUT_PATH=»~/aquatone»

Especificar

puertos para escanear.

De

manera predeterminada, Aquatone escaneará los hosts de destino con

una pequeña lista de puertos HTTP de uso común: 80, 443, 8000, 8080

y 8443. Puede cambiar esto a su propia lista de puertos con el

indicador “-ports”:

$

cat hosts.txt | aquatone -ports 80,443,3000,3001

Aquatone

también admite alias de listas de puertos incorporadas para que sea

más fácil:

- small: 80 y 443.

- medium: 80, 443, 8000, 8080 y 8443.

- large: 80, 81, 443, 591, 2082, 2087, 2095, 2096, 3000, 8000, 8001, 8008, 8080, 8083, 8443, 8834 y 8888.

- xlarge: 80, 81, 300, 443, 591, 593, 832, 981, 1010, 1311, 2082, 2087, 2095, 2096, 2480, 3000, 3128, 3333, 4243, 4567, 4711, 4712, 4993, 5000, 5104, 5108, 5800, 6543, 7000, 7396, 7474, 8000, 8001, 8008, 8014, 8042, 8069, 8080, 8081, 8088, 8090, 8091, 8118, 8123, 8172, 8222, 8243, 8280, 8281, 8333, 8443, 8500, 8834, 8880, 8888, 8983, 9000, 9043, 9060, 9080, 9090, 9091, 9200, 9443, 9800, 9981, 12443, 16080, 18091, 18092, 20720 y 28017.

Ejemplo:

$

cat hosts.txt | aquatone -ports large

Amasar

la enumeración de DNS.

Amass

es actualmente mi herramienta preferida para enumerar DNS. Utiliza un

montón de fuentes OSINT, así como la fuerza bruta activa y

permutaciones inteligentes para identificar rápidamente cientos, si

no miles, de subdominios en un dominio:

$ amass -active

-brute -o hosts.txt -d

yahoo.com

alert.yahoo.com

ads.yahoo.com

am.yahoo.com

–

– – SNIP –

–

–

prd-vipui-01.infra.corp.gq1.yahoo.com

cp103.mail.ir2.yahoo.com

prd-vipui-01.infra.corp.bf1.yahoo.com

$

cat hosts.txt | aquatone

Existen

muchas otras herramientas de enumeración de DNS y Aquatone debería

funcionar igual de bien con cualquier otra herramienta:

Nmap

o Masscan.

Aquatone

puede hacer un informe sobre los hosts escaneados con el escáner de

puertos Nmap o Masscan. Simplemente alimente a Aquatone con la salida

XML y dele el indicador -nmap para indicarle que -nmap la entrada

como Nmap / Masscan XML:

$

cat scan.xml | aquatone -nmap

Más

información y descarga

de Aquatone:

https://github.com/michenriksen/aquatone

Scrummage.

Es una herramienta OSINT que centraliza escaneos OSINT, aprovechando los sitios OSINT potentes pero simples, inspirándose en el proyecto https://github.com/Netflix-Skunkworks/Scumblr , así como el marco OSINT, una visión general de alto nivel de una variedad de sitios que se pueden usar para buscar información, que se pueden encontrar en https://osintframework.com/ o https://github.com/lockfale/OSINT-Framework.Si bien a primera vista la aplicación web puede no parecer tan original en comparación con Scumblr, los complementos que usa esta herramienta es lo que hace que este proyecto sea único, la aplicación web es principalmente una forma simple, liviana y escalable de reunir todos los resultados en Una consola simple, construida en Python para darle simplicidad y escalabilidad.

Algunos de los complementos disponibles:

- Busqueda de blockchain.

- Dominio Fuzzer.

- Raspador de Twitter.

- Búsqueda de Instagram.

- Pwned Search.

El panel de control es la pantalla de inicio a la que la aplicación dirige a un usuario cuando inicia sesión. Proporciona un gráfico de alto nivel que muestra cada resultado según su tipo. Lo hace para cada tipo de hallazgo. Sin embargo, si un gráfico no se carga, es más probable que esto se deba a que ninguno de los resultados está en esa categoría, es decir, si no hay resultados cerrados, no aparecerá ningún gráfico en «Información general de los resultados cerrados».

La página de eventos muestra todo lo que cambia dentro de la aplicación web, desde los inicios de sesión hasta los intentos fallidos de inicio de sesión y las acciones realizadas contra una tarea. Esto ayuda a comprender lo que ha estado ocurriendo recientemente en la aplicación web y puede ayudarlo en asuntos como la detección de intentos de inicio de sesión de fuerza bruta o el rastreo de quién modificó una tarea.

La página de resultados, simplemente muestra los resultados que han sido creados por una tarea. La tabla de resultados muestra los metadatos básicos del resultado, pero también proporciona un botón «Detalles» que se puede usar para investigar el resultado. Como se mencionó, todos los resultados tienen algún tipo de archivo de salida, si un resultado es un enlace, el archivo será una copia del HTML de la página. Además, se proporciona la funcionalidad de captura de pantalla para ayudar a mantener un registro fotográfico de un resultado. Tanto la salida como el archivo de captura de pantalla se eliminarán si se elimina el resultado.

Para fines de optimización, la tabla de resultados solo muestra parte de la información general con respecto a un resultado, para investigar un resultado más a fondo, el usuario debe usar el botón Detalles. La página de detalles le permite al usuario ver la copia del enlace del resultado y le brinda la capacidad de generar una captura de pantalla. Además, se proporcionan botones para revisar, inspeccionar y cerrar un resultado para mostrar a otros usuarios dónde se encuentra un resultado en términos de evaluación. Los botones están codificados por colores y se colorean a medida que el resultado avanza a través de la evaluación.

Los resultados se clasifican en los siguientes:

- Fuga de datos.

- Parodia de dominio.

- Suplantación de identidad.

- Explotar.

- Dirección de blockchain.

- Transaccion Blockchain.

La página de tareas muestra todas las tareas creadas y proporciona la capacidad para que el usuario ejecute cada tarea. Esta página no tiene un límite de tareas; Sin embargo, siempre se puede agregar una lista a una tarea, en lugar de tener la misma tarea creada varias veces para una búsqueda. Entonces realmente no se debería tener más de 50 tareas. Las tareas tienen almacenamiento en caché y registro para cada una que se puede encontrar en el directorio «protected/output» debajo del nombre de las tareas, ej. La búsqueda de Google se llama «google». Si necesita eliminar el caché, puede editar/eliminar el archivo de caché apropiado.

Más

información y descarga de

Scrummage:

https://github.com/matamorphosis/Scrummage

XRay.

Es una herramienta para la recopilación de redes OSINT, cuyo objetivo es hacer que algunas de las tareas iniciales de recopilación de información y mapeo de redes sean automáticas.

Fuentes usadas:

- Server HTTP , X-Powered-By y encabezados de Location .

- HTTP y HTTPS robots.txt no permitido en entradas.

- Cadena de certificados HTTPS (con acaparamiento de subdominio recursivo de los nombres CN y Alt).

- Etiqueta de title HTML .

- DNS archivos «version.bind» y «hostname.bind».

- Banners de MySQL , SMTP , FTP , SSH , POP e IRC .

El parámetro clave de la API «shodan.io» ( -shodan-key KEY ) es opcional; sin embargo, si no se especifica, no se realizará la «-shodan-key KEY» huellas dactilares del servicio y se mostrará mucha menos información (básicamente, solo será una enumeración de subdominios DNS). Si se pasa un parámetro clave de la API ViewDNS ( -viewdns-key KEY ), también se recuperarán los datos históricos del dominio.

El software se basa en su sistema de resolución de DNS principal para enumerar subdominios; además, es posible que se establezcan varias conexiones directamente desde el host a las computadoras de la red que está escaneando para capturar desde puertos abiertos. Técnicamente, simplemente se está conectando a direcciones públicas con puertos abiertos (y no hay un escaneo de puertos involucrado , ya que dicha información se captura indirectamente mediante la API de Shodan), pero, tal vez, a alguien no le guste tal comportamiento.

Más

información y descarga de Xray:

https://github.com/evilsocket/xray

PhoneInfoga.

La herramienta comprobara:

- Reputación del número de teléfono (informes de fraude telefónico).

- Huellas en los sitios web de proveedores de VoIP y números temporales.

- Resultados de páginas de redes sociales (Facebook, Twitter, Linkedin, Instagram) y guías telefónicas.

Para encontrar documentos y páginas web relacionadas con el número de teléfono, utiliza las solicitudes de Google Dork. Hace una lista de todos los proveedores de números desechables que encuentra. Algunos de ellos exponen sus números y todo esto está indexado por los motores de búsqueda. Por ejemplo, si se le pide a Google una página web en uno de estos sitios con el número incluido en el contenido y encuentra un resultado, esto generalmente significa que el número es parte de su rango de números. Como este reconocimiento OSINT es bastante básico, nunca se puede marcar un resultado como un éxito.

PhoneInfoga es una de las herramientas más avanzadas para escanear números de teléfono utilizando solo recursos gratuitos. El objetivo es recopilar primero información estándar como país, área, operador y tipo de línea en cualquier número de teléfono internacional con una muy buena precisión. Luego, busca huellas en los motores de búsqueda para tratar de encontrar el proveedor de VoIP o identificar al propietario.

Características:

- Comprueba si el número de teléfono existe y es posible.

- Recopila información estándar, como país, tipo de línea y operador.

- Impresión de huellas OSINT utilizando API externas, técnicas de Google hacking, guías telefónicas y motores de búsqueda.

- Consulta los informes de reputación, redes sociales, números desechables y más.

- Escanea varios números a la vez.

- Usa un formato personalizado para un reconocimiento de OSINT más efectivo.

- Huella automática en varios formatos personalizados.

Más

información y descarga de

PhoneInfoga:

https://github.com/sundowndev/PhoneInfoga

ODIN.

Es una herramienta de Python para automatizar la recopilación de inteligencia, el descubrimiento de activos y la generación de informes. Tiene como objetivo automatizar las tareas de reconocimiento básicas utilizadas para descubrir y recopilar datos sobre los activos de la red, incluidos: dominios, direcciones IP y sistemas orientados a Internet. La característica clave de ODIN es la gestión de datos y la generación de informes. Los datos se organizan en una base de datos y luego, opcionalmente, esa base de datos se puede convertir en un informe HTML o una base de datos gráfica Neo4j para visualizar los datos.

ODIN realiza esto en múltiples fases:

Fase 1 – Descubrimiento de activos.

- Recopila información básica de la organización de fuentes como la base de datos de marketing.

- Verifica los certificados DNS Dumpster, Netcraft y TLS para descubrir subdominios.

- Resuelve dominios y subdominios a direcciones IP a través de conexiones de socket y registros DNS.

- Recopila información para todas las direcciones IP, como datos de propiedad y organización, de RDAP, whois y otras fuentes de datos.

- Busca dominios y direcciones IP en Shodan para recopilar datos adicionales, como sistemas operativos, banners de servicio y puertos abiertos.

- Comprueba la posibilidad de adquisiciones de dominios frente a los dominios y subdominios.

Fase 2 – Descubrimiento de empleados.

- Recoge las direcciones de correo electrónico y los nombres de los empleados de la organización objetivo.

- Vincula a los empleados a los perfiles de redes sociales a través de los motores de búsqueda y la API de Twitter.

- Comprueba las direcciones de correo electrónico descubiertas con “Have I Been Pwned”.

Fase 3 – Cloud y servicios web.

- Busca los archivos PDF y archivos de Office en el dominio de destino, para descargarlos y extraer metadatos.

- Busca los AWS S3 buckets y los espacios Digital Ocean, utilizando palabras clave relacionadas con la organización.

- Toma capturas de pantalla de los servicios web descubiertos para una revisión rápida y temprana de los servicios.

Fase 4 – Informes.

- Guarda todos los datos en una base de datos SQLite3 para permitir la consulta fácil de los datos.

- Genera un informe HTML utilizando consultas de SQL predeterminadas para que sea fácil de leer los datos en un navegador web.

- Crea una base de datos gráfica Neo4j que vincule todas las entidades descubiertas (direcciones IP, dominios, subdominios, puertos y certificados) con relaciones.

Al final, tendrá varias formas de navegar y visualizar los datos. Incluso una consulta simple de Neo4j como MATCH (n) RETURN n (mostrar todo) se puede crear un gráfico fascinante del perímetro externo de la organización y hacer que sea sencillo ver cómo se vinculan los activos.

Más información y descarga de ODIN:

https://github.com/chrismaddalena/ODIN

Amass.

El proyecto OWASP Amass se centra en la enumeración de DNS y en las técnicas de generación de mapas de infraestructura de red. Estas técnicas incluyen: obtener nombres de subdominios al rastrear en páginas web, acceder a las API web, consultar bases de datos públicas, fuerza bruta recursiva, rastrear archivos web, permutar/alterar nombres DNS, revertir DNS y consultar ASN y netblocks asociados con direcciones IP. La información recopilada durante una enumeración se utiliza para construir una base de datos gráfica que genera un mapa de la presencia de una organización en Internet.

Cuando

se completa la enumeración, la herramienta Amass es capaz de

convertir los resultados en varios formatos diferentes aceptados por

los motores de visualización de gráficos de red, mas populares.

Esto ayuda a los analistas y expertos en seguridad informática que

intentan identificar rápidamente el diseño de la red y las redes

externas que está utilizando la organización objetivo.

El

software se implementa en el lenguaje de programación Go, y es

portátil en los sistemas operativos más populares, como Windows,

Linux, MacOS, FreeBSD, etc. Las herramientas de línea de comandos se

pueden obtener a través de varios mecanismos descritos en la página

de instalación como: a través de Go al entorno de desarrollo, los

binarios de lanzamiento, el gestor de paquetes Snap para sistemas

Linux y varios paquetes mantenidos por otros.

Técnicas de recopilación de información utilizadas:

- DNS: enumeración básica, fuerza bruta (a solicitud), barrido de DNS inverso, alteraciones / permutaciones de nombre de subdominio, transferencias de zona (a solicitud).

- Rastreo: Ask, Baidu, Bing, CommonCrawl, DNSDB, DNSDumpster, DNSTable, Dogpile, Exalead, FindSubdomains, Google, IPv4Info, Netcraft, PTRArchive, Riddler, SiteDossier, ThreatCrowd, VirusTotal y Yahoo.

- Certificados: Censys, CertDB, CertSpotter, Crtsh y Entrust.

- API: BinaryEdge, BufferOver, CIRCL, HackerTarget, PassiveTotal, Robtex, SecurityTrails, Shodan, Twitter, Umbrella y URLScan

- Archivos Web: ArchiveIt, ArchiveToday, Arquivo, LoCArchive, OpenUKArchive, UKGovArchive, Wayback.

El uso ofensivo de esta herramienta es el Crawling Web una de las aplicaciones ofensivas de OSINT. Esta técnica es útil en las fases de reconocimiento de un test de penetración, ya que puede aprovechar la información que proporciona el rastreo web cuando se realiza otras tareas de reconocimiento, como el escaneo y la enumeración. Por ejemplo, como se describe en la sección de inicio de este artículo, se puede someter los rangos de direcciones IP que se encuentren a través de Crawling Web a escaneos de puertos para encontrar hosts online en las redes de destino. Los resultados de Crawling Web son bastante útiles en otras tareas de test de penetración no relacionadas con el reconocimiento, como cuando se realizan escaneos de vulnerabilidad y se realizan tareas de explotación. Esencialmente permiten tener un mapa de los activos de una organización objetivo, por lo tanto, se tiene una muy buena idea de dónde empezar a buscar vulnerabilidades.

Mas

información y descarga de Amass:

https://github.com/OWASP/Amass

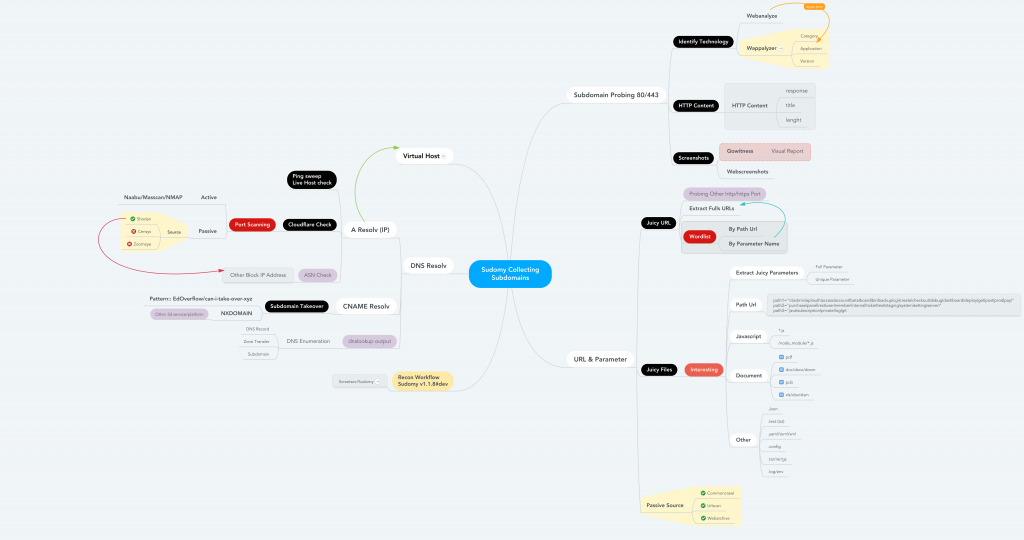

SubFinder.

Es una herramienta de descubrimiento de subdominios, que descubre subdominios válidos para sitios web mediante el uso de fuentes pasivas en línea. Diseñado como un marco pasivo para que sea útil para las recompensas de errores y seguro para las pruebas de penetración. Tiene una arquitectura modular simple y se ha situado como un sucesor al proyecto sublist3r. SubFinder utiliza fuentes pasivas, motores de búsqueda, Pastebins, archivos de Internet, etc. para encontrar subdominios y luego utiliza un módulo de permutación inspirado por los altdns para generar permutaciones y resolverlas rápidamente usando un potente motor de fuerza bruta. También puede realizar fuerza bruta simple si es necesario. La herramienta es altamente personalizable, y el código está construido con un enfoque modular en mente, lo que facilita la adición de funcionalidades y la eliminación de errores.

SubFinder esta diseñado para cumplir con todas las licencias de fuentes pasivas y restricciones de uso, mantenido un modelo pasivo consistente para que sea útil tanto para los evaluadores de penetración como para los cazarrecompensas de bugs.

Características principales de SubFinder:

- Base de código simple y modular que facilita la contribución.

- Módulo de fuerza bruta rápido y potente.

- Potente motor de generación de permutaciones. (En desarrollo).

- Muchas fuentes de datos pasivos (31 en la actualidad).

- Múltiples formatos de salida.

- Proyecto Embebible.

- Soporte Raspberry Pi.

El uso ofensivo de esta herramienta es el Footprinting una de las aplicaciones ofensivas de OSINT. Esta técnica es útil en las fases de reconocimiento de un test de penetración, ya que puede aprovechar la información que proporciona el footprinting cuando se realiza otras tareas de reconocimiento, como el escaneo y la enumeración. Por ejemplo, como se describe en la sección de inicio de este artículo, se puede someter los rangos de direcciones IP que se encuentren a través de footprinting a escaneos de puertos para encontrar hosts online en las redes de destino. Los resultados de footprinting son bastante útiles en otras tareas de test de penetración no relacionadas con el reconocimiento, como cuando se realizan escaneos de vulnerabilidad y se realizan tareas de explotación. Esencialmente permiten tener un mapa de los activos de una organización objetivo, por lo tanto, se tiene una muy buena idea de dónde empezar a buscar vulnerabilidades.

Más

información y descarga de

Subfinder:

https://github.com/subfinder/subfinder

Twint.

Es una herramienta avanzada de búsqueda de información para OSINT, en la red social Twitter, escrita en Python, que no usa la API de Twitter. Lo que te permite rastrear a los seguidores de un usuario, siguiendo Tweets, evadiendo la mayoría de las limitaciones de la API.

Twint utiliza los operadores de búsqueda de Twitter para permitir: buscar tweets de usuarios específicos, buscar tweets relacionados con ciertos temas, etiquetas y tendencias, o ordenar información confidencial de tweets como correo electrónico y números de teléfono. Sus posibilidades la convierten en una herramienta muy útil, usada con creatividad puede ser una fuente gran fuente de OSINT.

Twint también realiza consultas especiales a Twitter, lo que le permite también eliminar los seguidores de un usuario de Twitter, los tweets que le han gustado a un usuario y a quienes siguen sin usar: autenticación, API, Selenium o emulación de navegador.

Algunos de los beneficios de usar Twint vs Twitter API:

- Puede obtener casi todos los Tweets (los límites de la API de Twitter para los últimos 3200 Tweets solamente).

- Configuración inicial rápida.

- Se puede utilizar de forma anónima y sin registrarse en Twitter.

- Sin limitaciones de ancho de banda.

Algunos ejemplos simples para entender los conceptos básicos:

- “twint -u username”, busca todos los tweets de la línea de tiempo de un usuario.

- “twint -u username -s piña”, busca todos los tweets de la línea de tiempo de un usuario que contiene la palabra «piña».

- “twint -s piña”, recoge todos los Tweet que contengan «piña» de los Tweets de todos los usuarios.

- “twint -u username –year 2019”, recopila Tweets que fueron twitteados antes de 2019.

- “twint -u username –since 2018-12-20”, recopila tweets que fueron twitteados desde 2018-12-20.

- “twint -u username -o file.txt”, recopila tweets y los guarda en “file.txt”.

- “twint -u username -o file.csv –csv”, tweets y guárdelo como un archivo csv.

- “twint -u username –email –phone”, muestra tweets que pueden tener números de teléfono o direcciones de correo electrónico.

- “twint -s «Donald Trump» –verified”, tweets de los usuarios verificados que tuitearon sobre Donald Trump.

- “twint -g=»48.880048,2.385939,1km» -o file.csv –csv”, tweets desde un radio de 1 km alrededor de un lugar en París y expórtados a un archivo csv.

- “twint -u username -es localhost:9200”, salida de tweets a Elasticsearch

- “twint -u username -o file.json –json”, salida como un archivo json.

- “twint -u username –database tweets.db”, guarda los tweets en una base de datos SQLite.

- “twint -u username –followers”, los seguidores de un usuario de Twitter.

- “twint -u username –following”, quién sigue un usuario de Twitter.

- “twint -u username –favorites”, recoge todos los Tweets que un usuario haya marcado como favoritos.

- “twint -u username –following –user-full”, recopila toda la información del usuario que una persona sigue.

- “twint -u username –profile-full”, un método lento pero efectivo para recopilar Tweets del perfil de un usuario (reúne 3200 Tweets, incluidos los retweets).

- “twint -u username –retweets”, un método rápido para recopilar los últimos 900 tweets (que incluyen retweets) del perfil de un usuario.

- “twint -u username –resume 10940389583058”, reanudar una búsqueda a partir del ID de un Tweet especificado.

Más

información y descarga de

Twin:

https://github.com/twintproject/twint

Raccoon.

Es una herramienta diseñada para el reconocimiento y la recopilación de información que pone énfasis en la simplicidad, ideal para OSINT. Hará todo lo posible desde obtener registros DNS, recuperar información de WHOIS, obtener datos TLS, detectar la presencia de WAF y hasta la destrucción de direccionamiento de directorios y subdominios. Cada escaneo da salida a un archivo correspondiente.

Como la mayoría de los escaneos de Raccoon son independientes y no se basan en los resultados de otros, utiliza el asyncio de Python para ejecutar la mayoría de los escaneos de forma asíncrona. Raccoon soporta Tor/proxy para enrutamiento anónimo. Utiliza las listas de palabras predeterminadas (para la detección de URL y el descubrimiento de subdominios) desde el asombroso repositorio de SecLists, pero se pueden pasar diferentes listas como argumentos.

Caracteristicas:

- Detalles del DNS.

- Mapeo visual de DNS usando el basurero de DNS.

- Información de WHOIS.

- Datos TLS: cifrados, versiones TLS, detalles de certificados y SAN.

- Escaneo de puertos.

- Exploración de servicios y scripts.

- Detección de URL y dir / archivo de detección.

- Enumeración de subdominios: utiliza el dorking de Google, las consultas del contenedor de DNS, el descubrimiento de SAN y la fuerza bruta.

- Recuperación de datos de aplicaciones web: Detección de CMS, información del servidor web, información X-Powered-By, inspección de “robots.txt”, extracción de sitemap, inspección de cookies, extrae todas las URL fuzzables, descubre formularios HTML, recupera todas las direcciones de correo electrónico y analiza el destino de los depósitos de S3 vulnerables y los enumera para los archivos confidenciales.

- Detecta WAFs conocidos.

- Soporta enrutamiento anónimo a través de Tor/Proxies.

- Utiliza asyncio para mejorar el rendimiento.

- Guarda la salida en archivos: separa los destinos por carpetas y los módulos por archivos.

El uso ofensivo de esta herramienta es el Footprinting una de las aplicaciones ofensivas de OSINT. Esta técnica es útil en las fases de reconocimiento de un test de penetración, ya que puede aprovechar la información que proporciona el footprinting cuando se realiza otras tareas de reconocimiento, como el escaneo y la enumeración. Por ejemplo, como se describe en la sección de inicio de este artículo, se puede someter los rangos de direcciones IP que se encuentren a través de footprinting a escaneos de puertos para encontrar hosts online en las redes de destino. Los resultados de footprinting son bastante útiles en otras tareas de test de penetración no relacionadas con el reconocimiento, como cuando se realizan escaneos de vulnerabilidad y se realizan tareas de explotación. Esencialmente permiten tener un mapa de los activos de una organización objetivo, por lo tanto, se tiene una muy buena idea de dónde empezar a buscar vulnerabilidades.

Más

información y descarga de

Raccoon:

https://github.com/evyatarmeged/Raccoon

Trape.

Es una herramienta de análisis e investigación OSINT(Open Source Intelligence), que permite a las personas rastrear y ejecutar ataques de ingeniería social inteligente en tiempo real. Fue creado con el objetivo de enseñar al mundo cómo las grandes empresas de Internet pueden obtener información confidencial, como el estado de las sesiones de sus sitios web o servicios y controlar a sus usuarios a través de su navegador, sin su conocimiento, pero evoluciona con el objetivo de ayudar a: organizaciones del gobierno, empresas e investigadores para rastrear a los cibercriminales.

Características principales de Trape:

- Optimización de lozalización, trace la ruta entre usted y el objetivo que está siguiendo. Cada vez que realice un movimiento, la ruta se actualizará, la ubicación del objetivo se obtendrá de manera silenciosa a través de un bypass realizado en los navegadores, lo que le permitirá omitir la solicitud de ubicación del lado de la víctima y, al mismo tiempo, mantener una precisión de 99% en el localizador.

- Aviso de proximidad: Cuando estés cerca del objetivo, Trape te lo dirá.

- Genera una API (aleatoria o personalizada) y, a través de ella, puede controlar y monitorizar otros sitios web en Internet de forma remota, obteniendo el tráfico de todos los visitantes.

-

Gestiona

los ataques de ingeniería social o los procesos en el navegador del

objetivo, de tres formas:

- Puede emitir un ataque de suplantación de identidad de cualquier dominio o servicio en tiempo real, así como enviar archivos maliciosos para comprometer el dispositivo de un objetivo.

- Mantiene el código de JavaScript libre en tiempo real, por lo que puede administrar la ejecución de un keylogger o sus propias funciones personalizadas en JS que se reflejarán en el navegador del objetivo.

- Mantiene un proceso de creación de audio que se reproduce en el navegador del objetivo, mediante el cual puede ejecutar mensajes personalizados en diferentes voces con idiomas en español e inglés.

- Trape tiene su propia API que está vinculada a «ngrok.com» para permitir la administración automática de túneles de red pública. Por lo tanto, puede publicar el contenido de su servidor trape que se ejecuta localmente en Internet, para administrar enlaces o ataques públicos.

- Obtiene automáticamente las credenciales de destino, reconociendo la disponibilidad de su conexión en una red social o servicio de Internet.

- Puede obtener información sobre la red del usuario.

- Ver la velocidad de la red del objetivo. (Ping, descargar, subir, escribir conexión).

- Aquí puede obtener un análisis de todos los dispositivos que están conectados en la red de destino automáticamente.

- Breve resumen del comportamiento del objetivo e importante información adicional sobre su dispositivo

Esta herramienta ha sido publicada con fines educativos. Está destinado a enseñar a las personas cómo pueden: rastrearlos, monitorizar u obtener información de sus credenciales. Los desarrolladores están totalmente convencidos de que si enseñamos cuán vulnerables son realmente las cosas, podemos hacer de Internet un lugar más seguro.

Más

información y descarga de Trape:

https://github.com/jofpin/trape